Zero Trust, les actions à mettre en place

Grâce aux évolutions technologiques et au concept Zero Trust, vous pouvez enfin allier sécurité informatique et expérience utilisateur.

Le concept Zero Trust repose sur la visibilité et le contrôle des appareils et utilisateurs connectés au réseau, l’idée sous-jacente étant de privilégier absolument l’état de méfiance avant d’autoriser une quelconque connexion.

Le Zero Trust implique qu’aucune confiance ne soit accordée implicitement à qui ou quoi que ce soit. De la vérification pré-connexion au contrôle post-connexion, de nombreuses solutions existent, utilisant diverses technologies permettant de valider que les matériels ne sont pas compromis.

Nous vous proposons dans cet article, une liste non-exhaustive d’actions que vous pouvez mettre en place au sein de votre structure afin de répondre aux exigences d’une telle stratégie et pour vous assurer une protection efficace dans un environnement où les cyberrisques sont omniprésents.

Remplacer la connexion VPN traditionnelle par une solution Zero Trust Network Access

Aujourd’hui, l’identifiant et le mot de passe ne suffisent plus pour s’assurer de la confiance à accorder à une connexion. Si le VPN a pendant longtemps constitué la norme, mêlant efficacité et simplicité d’usage, le modèle ZTNA est en train de s’imposer, plus en adéquation avec cet environnement menaçant où les organisations évoluent.

Le principe ZTNA accorde un accès uniquement après vérification de facteurs pré-définis par l’administrateur. Pour autant, grâce à une communication entre l’agent présent sur le endpoint et le firewall nouvelle génération, il est possible de vérifier de nombreux critères sans nuire à l’expérience de l’utilisateur.

Dans un modèle ZTNA, le firewall agit en temps que proxy et participe à la création d’un tunnel sécurisé. Pour en savoir plus sur l’importance des firewalls nouvelle génération dans une stratégie Zero Trust, découvrez notre contenu dédié. Une fois la configuration établie, vous pouvez avec la console FORTIEMS définir les règles à respecter pour les connexions à distance à vos applications. Dès lors que la connexion est établie, la surveillance et le contrôle du respect de ces conditions, continuent.

Mettre en place des règles et tags ZTNA efficaces pour l’accès à vos applications

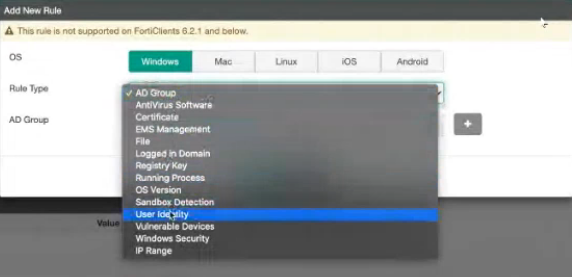

Dans le modèle ZTNA, la confiance sera systématiquement accordée à toute connexion qui respecte les règles définies en amont par l’administrateur. Le choix de ces règles est donc particulièrement important pour assurer une protection efficace sans nuire à l’expérience utilisateur. Nous vous proposons ici des exemples de règles et de tags que vous pouvez paramétrer facilement grâce à la console FORTIEMS et qui vous permettront de renforcer la sécurité des connexions à distance : un anti-virus est présent sur le poste, les mises à jour des applications ont été réalisées, l’OS du poste est celui de votre choix, le poste est managé par l’EMS.

Liste des critères à votre disposition pour créer des règles dans FORTIEMS

Augmenter votre visibilité sur les matériels connectés à votre réseau grâce au NAC

Les objets connectés sont en passe de devenir incontournables dans nos habitations. Ils se sont développés à la même vitesse au sein des entreprises. De ce fait, la connectivité des bâtiments, caméras, éclairages, climatisation ou des moyens de production comme les couchettes code-barres sont des éléments à intégrer impérativement dans votre stratégie de cybersécurité.

La mise en place d’un NAC (Network Access Control) au sein de votre organisation vous permettra d’établir le degré de confiance à allouer à chacun de ces objets. FORTINAC vous offrira de la visibilité sur l’ensemble des appareils connectés à votre réseau en récupérant les informations directement de votre Switch, et ce, quel que soit son constructeur.

Avec les protocoles SNMP, CLI, RADIUS, Syslog et API, vous obtiendrez de la visibilité sur l’ensemble des équipements connectés à votre réseau. L’interconnexion possible de FORTINAC avec les différents dispositifs de sécurité vous assure une évaluation qualitative et fiable du niveau de risque et ainsi du niveau de confiance à accorder.

Pour en savoir plus sur les éléments incontournables d’une stratégie ZTNA, découvrez notre livre blanc dédié au sujet.

Renforcer l’authentification grâce à la MFA

Pour faire face à la recrudescence des attaques, l’ANSSI recommande la mise en place d’une stratégie d’authentification forte. Ce durcissement de l’authentification peut passer par la mise en place de l’authentification multifacteurs (MFA). Comme son nom le précise, plusieurs facteurs sont indispensables pour se connecter. En plus du traditionnel couple mot de passe / login, l’utilisateur devra fournir une information supplémentaire pour se connecter. Cela peut prendre la forme d’un token reçu via un FORTITOKEN physique ou mobile, par SMS ou encore e-mail. La confirmation peut également se faire grâce à un facteur inhérent à l’utilisateur, par empreinte ou reconnaissance faciale par exemple. Pour tout savoir de l’authentification forte et savoir comment respecter les bonnes pratiques de l’ANSSI, découvrez le replay de notre webinar.

Adopter une stratégie de protection des accès à privilèges

Les accès à privilèges tels que les comptes administrateurs sont particulièrement vulnérables. Ils sont naturellement concernés par la stratégie Zero Trust. Grâce à un bastion d’administration, vous obtenez visibilité et contrôle sur les connexions à vos ressources sensibles. En confirmant l’identité de l’utilisateur, sa nécessité d’accéder aux ressources ainsi que les circonstances de la connexion, la PAM (Privileged Access Management ou gestion des accès à privilèges) vous permet de respecter le concept de Zero Trust. Pour tout savoir sur la gestion des accès à privilèges, découvrez ce qu’est un bastion d’administration.

Retrouvez le replay de la session du 22 septembre.

Ludovic RANCOUL, Directeur technique SNS SECURITY et Alain MORAIS, Ingénieur système FORTINET, ont animé pour vous, un webinar d’une durée de 45 minutes afin de vous faire découvrir comment mettre en place une stratégie Zero Trust efficace grâce à l’ensemble des solutions FORTINET.

Avec des exemples et cas pratiques, nos experts vous accompagnent dans la mise en place de votre stratégie. Ils vous présentent les concepts de Zero Trust, ZTA, ZTNA adaptés aux entreprises de toutes tailles. Découvrez à leurs côtés, comment paramétrer vos équipements en vue de mettre en œuvre au sein de votre structure, une stratégie ZTNA zéro défaut. Cas pratiques, démonstrations des solutions FORTINET, profitez des conseils d’experts et adoptez rapidement les meilleures pratiques autour des solutions FORTICLIENT, FORTIAUTHENTICATOR ou bien FORTIGATE et gagnez en sérénité et en agilité.

Soucieuse de vous apporter le meilleur service possible, SNS SECURITY propose des webconférences à destination des professionnels de l’IT ou futurs experts, qui souhaitent approfondir leurs connaissances de la cybersécurité.

Le concept Zero Trust offre une multitude de possibilités. Vous aimeriez avoir l’éclairage d’experts sur les différentes technologies développées par nos partenaires ? Expert partner FORTINET, Platinium partner SENTINELONE et MSSP partner SEKOIA.IO et WALLIX, SNS SECURITY accompagne depuis 20 ans ses clients dans leur stratégie de cybersécurité.